Publicado el 11 Ago, 2022

Ciberataques más comunes en 2022

Los ciberdelincuentes se encuentran siempre al acecho de nuevas formas con las que atacarnos a los usuarios aprovechándose de nuestro desconocimiento o vulnerabilidades en nuestras defensas. Sus objetivos son muchos y pueden tener distintas consecuencias. Desde Media Interactiva, queremos explorar algunos de los ciberataques más comunes en 2022 según el INCIBE (Instituto Nacional de Ciberseguridad).

Los ciberataques más comunes

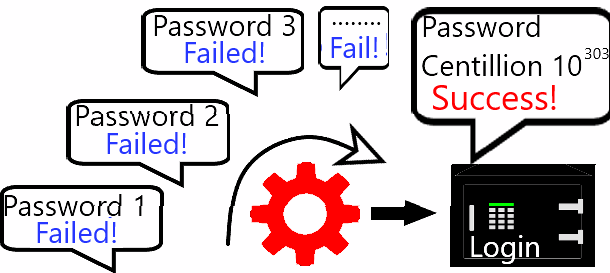

Fuerza bruta

Mediante el uso de listas de claves comunes (diccionarios), los hackers prueban la contraseña para intentar adivinarla. El número de ataques entre 2021 y en 2022, especialmente provenientes de Rusia, ha incrementado drásticamente.

El uso de contraseñas robustas (letras, números, símbolos) y gestores de contraseñas como LastPass es fundamental. La limitación de reintentos en la configuración aumenta también las posibilidades de evitar este tipo de ataques.

TIPS:

- Tener activado MFA (Multiple Factor Authentication, ej. autorización en móvil mediante Microsoft Authenticator) refuerza aún más la seguridad, ya que frena el 99.9% de ataques contra contraseñas.

- Hay ciertos caracteres que sólo aparecen en teclados españoles como la Ñ. Usar estos caracteres dificulta adivinar a hackers rusos, por ejemplo.

Ingeniería social

Se basa en técnicas dirigidas contra los usuarios para revelar información personal u obtener el control de los dispositivos.

Dependiendo del canal existen diferentes técnicas: llamada telefónica (Vishing), SMS (Smishing), o email (Phising) En breve, el deepfake permitirá llamadas y videos con personas que podrán cambiar su cara y voz.

El Baiting o Gancho es una técnica que se usa a través de un dispositivo USB o anuncios/concursos mediante web o redes sociales.

El Shoulder surfing o mirarte por encima del hombro si estás en un lugar público es también de uso común.

El 95% de las incidencias en ciberseguridad se deben a ataques directamente contra usuarios.

El Spam es el correo al que te suscribes con una finalidad comercial. Aunque puede haber correos que no hemos solicitado y de estos, con

finalidad maliciosa.

No descargues contenidos sin revisar por antivirus. VirusTotal ayuda a revisar webs o enlaces de docs sospechosos.

El fraude online es una modalidad de ataque online habitual (falsos préstamos, tiendas online fraudulentas, falsos alquileres, …).

La Oficina de Seguridad del Internauta tiene una guía para ayudar a reconocerlos, aquí.

Ataques a las conexiones

La creación de redes wifi falsas es una práctica muy utilizada. Consiste en la creación de una red wifi gemela a otra legítima y segura. Un ejemplo es el blog de Chema Alonso (CDO Telefónica), sobre cómo hackeó a su vecino por intentar robarle el wifi.

El Man in the Middle es una técnica en la que el atacante se sitúa entre nosotros y el servicio ofreciendo una wifi falsa, por ejemplo.

Los Sniffers son aplicaciones que permiten ver todo el tráfico de red aunque no sea el receptor.

El Spoofing consiste en empleo de técnicas para suplantar nuestra identidad. Evitar clickar en enlaces maliciosos como con el phising y tener un buen firewall es fundamental.

Las cookies son información de servicios que se almacena localmente para facilitar la navegación. Los atacantes pueden intentar usarlas para robo de identidad, obtener información personal o modificar datos.

La Denegación De Servicio (DDoS) es un ataque por saturación a un servicio web. Se hacen muchas peticiones desde diferentes ordenadores para crear un pico de tráfico que tumbe el servicio.

La inyección SQL intenta atacar como el servicio web escribe o recupera información de base de datos. En un campo de búsqueda, un usuario podría intentar que se ejecute código malicioso en el servidor.

Para evitarlo, OWASP da visibilidad sobre el desarrollo seguro de aplicaciones y su entrenamiento:

Los servidores aparte de tener una dirección IP, tienen 65535 dársenas de entrada y salida de información llamadas puertos. El escaneo de puertos es un barrido de toda la superficie de conexiones del servidor buscando un punto débil.

TIPS

- Usa VPN siempre que puedas, especialmente en exteriores (cafetería, aeropuerto, hotel).

- Mantener actualizado el navegador es importante. Puedes usar esta web para ver su estado.

- Eliminar cada cierto tiempo los datos de navegación y el historial es recomendable.

- No guardes contraseñas dentro del navegador, usa aplicaciones como LastPass en su lugar.

- No uses tu cuenta principal de trabajo para suscribirte si no estás seguro de la fiabilidad.

- Detecta errores gramaticales en el mensaje.

- Revisa que el enlace coincide con la dirección a la que se apunta (empresa, organismo).

- Enlaces en whatsapp, web, sms o email así como remitentes o el origen deben ser revisados sin clickar para evitar incidentes.

- No respondas mensajes sospechosos, elimínalos, márcalos o ponlo en conocimiento de personal experto en seguridad.

MALWARE

Los Virus y Gusanos son malware diseñados para copiarse a sí mismos y propagarse generando daños.

El Adware es software diseñado para mostrar anuncios y puede tener otras intenciones fraudulentas.

El Spyware recopila información de nuestro equipo y la comparte con alguien en remoto.

El troyano o los backdoors abren un puerto de comunicación para alguien en remoto a nuestro equipo para su control.

El Keylogger guarda registro de todo lo que tecleamos para luego informar a alguien en remoto.

Los Stealers buscan información confidencial en los equipos para informar remotamente.

El Ransomware cifra tu información y pide rescate por ella.

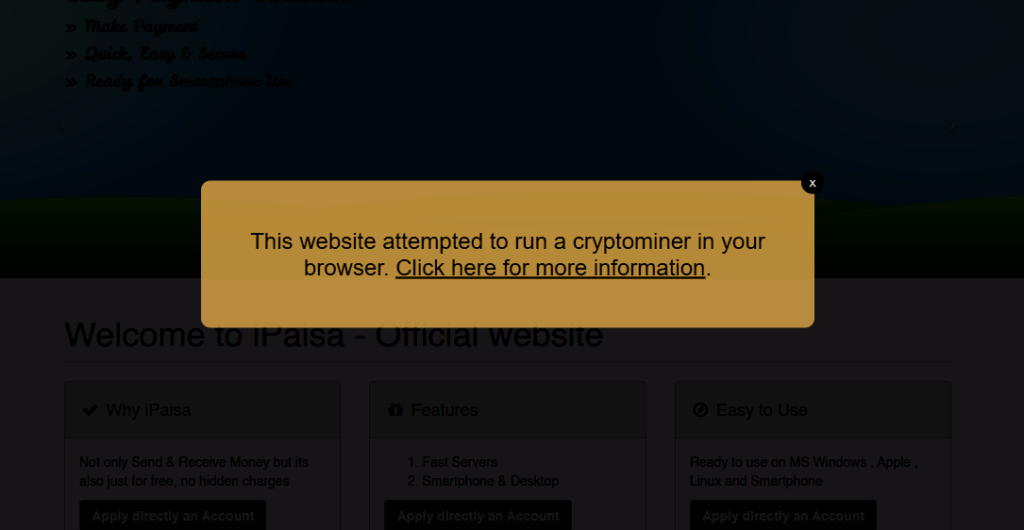

El cryptojacking usa nuestro ordenador para extraer criptomonedas. Provoca ralentización general.

Rootkits: es un conjunto de herramientas utilizadas para acceder con permisos privilegiados un sistema.

Los Botnets son redes compuestas por diversos dispositivos infectados y controlados remotamente.

El Rogueware es software que se hace pasar por antivirus para provocar daños.

Las Apps maliciosas intentan suplantar otro software. Solo se debe descargar software de fuentes fiables y aprobadas para reducir riesgos.

TIP: el uso de un antivirus y su actualización es vital para prevenir amenazas. 4 de cada 10 falsos antivirus han sido creados en 2021.

Recomendaciones para evitar los ciberataques más comunes

- Utiliza un antivirus para analizar todas las descargas y archivos sospechosos. Debes mantenerlo siempre actualizado y activo.

- Mantén el sistema operativo, navegador y aplicaciones siempre actualizadas a su última versión para evitar vulnerabilidades.

- Utiliza contraseñas robustas y diferentes para proteger todas tus cuentas. Si es posible, utiliza la verificación en dos pasos u otro factor de autenticación.

- Desconfía de los adjuntos sospechosos, enlaces o promociones demasiado atractivas. La mayoría de los fraudes se basan en ataques de ingeniería social que pueden ser detectados aplicando el sentido común. Virustotal te ayuda en caso de duda.

- Ten cuidado por dónde navegas. Utiliza solo webs seguras con https y certificado digital y utiliza el modo incógnito cuando no quieras dejar rastro.

- Descarga solo de sitios oficiales aplicaciones o software legítimo para evitar acabar infectado por malware. En el caso de las aplicaciones, recuerda dar solo los permisos imprescindibles para su funcionamiento.

- Evita conectarte a redes wifi públicas o a conexiones inalámbricas desconocidas. Especialmente cuando vayas a intercambiar información sensible, como los datos bancarios. Y, en caso de que tengas que conectarte por una emergencia, trata de utilizar la VPN.

- No compartas tu información personal con cualquier desconocido ni la publiques o guardes en páginas o servicios webs no fiables.

- Haz copias de seguridad para minimizar el impacto de un posible ciberataque.